Los investigadores de ESET descubrieron un exploit de día cero dirigido a la aplicación Telegram para Android , que apareció a la venta en un foro clandestino en junio de 2024 por un precio no especificado. Este exploit, aprovechando una vulnerabilidad denominada «EvilVideo» por ESET, permite a los atacantes compartir payloadas maliciosos de Android a través de canales, grupos y chats de Telegram, haciéndolas pasar por archivos multimedia legítimos.

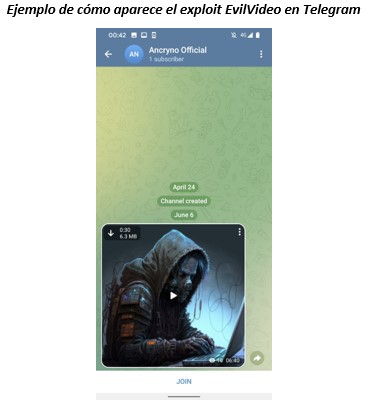

El análisis de ESET Research reveló que el exploit afecta a las versiones 10.14.4 y anteriores de Telegram. Esto se debe probablemente a que el payload específico se crea utilizando la API de Telegram, lo que permite a los desarrolladores cargar archivos multimedia especialmente diseñados en los chats o canales de Telegram de forma programática. El exploit depende de la capacidad del atacante para crear un payload que se presente como una vista previa multimedia en lugar de un archivo adjunto binario. Una vez compartida en el chat, la carga maliciosa aparece como un video de 30 segundos.

De forma predeterminada, los archivos multimedia recibidos a través de Telegram están configurados para descargarse automáticamente. Esto significa que los usuarios con esta opción habilitada descargarán automáticamente la carga maliciosa al abrir la conversación en la que se compartió. Sin embargo, la opción de descarga automática puede desactivarse manualmente. En ese caso, el payload aún puede descargarse pulsando sobre el botón de descarga del video compartido.

Si el usuario intenta reproducir el «video», Telegram muestra un mensaje indicando que no puede reproducirlo y sugiere utilizar un reproductor externo. Sin embargo, si el usuario toca el botón «Abrir» en el mensaje, se le solicitará que instale una aplicación maliciosa disfrazada como la aplicación externa mencionada.

Después de descubrir la vulnerabilidad EvilVideo el 26 de junio de 2024, ESET siguió una política de divulgación coordinada y lo informó a Telegram, pero no recibió respuesta de inmediato. Se volvió a informar de la vulnerabilidad el 4 de julio y, esta vez, Telegram se puso en contacto con ESET el mismo día para confirmar que su equipo estaba investigando EvilVideo. Telegram solucionó el problema, lanzando la versión 10.14.5 el 11 de julio. La vulnerabilidad afectaba a todas las versiones de Telegram para Android hasta la 10.14.4, pero se ha corregido en la versión 10.14.5 y posteriores.