ESET Research ha publicado su investigación en profundidad sobre una de las campañas de malware más avanzadas orientada a servidores, que sigue creciendo y ha visto cientos de miles de servidores comprometidos en su operación de al menos 15 años de duración. Entre las actividades del infame grupo y red de bots Ebury a lo largo de los años ha estado la propagación de spam, redireccionamientos de tráfico web y robo de credenciales. En los últimos años, el grupo se ha diversificado hacia el robo de tarjetas de crédito y criptomonedas. Además, Ebury se ha desplegado como puerta trasera para comprometer casi 400.000 servidores Linux, FreeBSD y OpenBSD; más de 100.000 seguían comprometidos a finales de 2023. En muchos casos, los operadores de Ebury pudieron obtener acceso completo a grandes servidores de ISP y conocidos proveedores de alojamiento.

Hace diez años, ESET publicó una investigación sobre la Operación Windigo, donde se utilizaban múltiples familias de malware que trabajando de forma conjunta, con la familia de malware Ebury como núcleo. A finales de 2021, la Unidad Nacional de Delitos de Alta Tecnología de los Países Bajos (NHTCU), que forma parte de la policía nacional holandesa, se puso en contacto con ESET en relación con unos servidores de los Países Bajos sospechosos de estar infectados con el malware Ebury. Esas sospechas resultaron ser fundadas y, con la ayuda de NHTCU, ESET Research ha obtenido una visibilidad considerable de las operaciones dirigidas por los delincuentes responsables de Ebury.

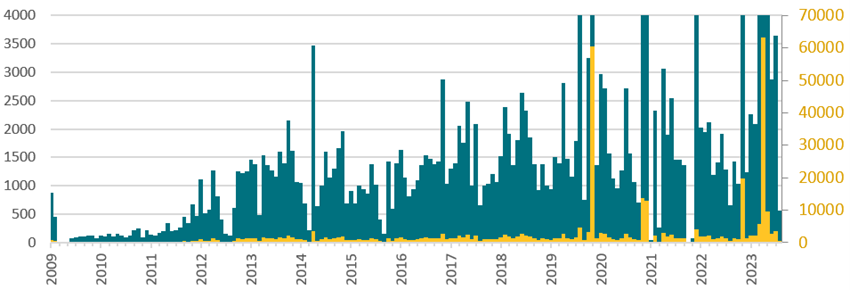

Ebury, activo al menos desde 2009, es una puerta trasera OpenSSH y un ladrón de credenciales. Se utiliza para desplegar malware adicional con el fin de: monetizar la red de bots (como módulos para redirigir el tráfico web), enviar tráfico proxy para spam, realizar ataques de intermediario (AitM) y alojar infraestructura maliciosa de apoyo. En los ataques AitM, ESET ha observado más de 200 objetivos en más de 75 redes de 34 países diferentes entre febrero de 2022 y mayo de 2023.

Sus operadores han utilizado la red de bots Ebury para robar carteras de criptomonedas, credenciales y datos de tarjetas de crédito. ESET ha descubierto nuevas familias de malware creadas y desplegadas por la banda con fines lucrativos, incluidos módulos de Apache y un módulo de kernel para redirigir el tráfico web. Los operadores de Ebury también utilizaron vulnerabilidades zero-day en el software del administrador para comprometer servidores en masa.

Una vez comprometido un sistema, se extraen una serie de datos. Utilizando las contraseñas y claves conocidas obtenidas en ese sistema, se reutilizan las credenciales para intentar entrar en sistemas relacionados. Cada nueva versión principal de Ebury introduce algún cambio importante y nuevas funciones y técnicas de ofuscación.

“Hemos documentado casos en los que la infraestructura de proveedores de alojamiento se ha visto comprometida por Ebury. En estos casos, hemos visto cómo Ebury se desplegaba en servidores alquilados por esos proveedores, sin avisar a los arrendatarios. Esto dio lugar a casos en los que los actores de Ebury pudieron comprometer miles de servidores a la vez», afirma Léveillé. No hay límites geográficos para Ebury; hay servidores comprometidos con Ebury en casi todos los países del mundo. Cuando un proveedor de alojamiento se veía comprometido, daba lugar a un gran número de servidores comprometidos en los mismos centros de datos.

Al mismo tiempo, no hay sectores que aparezcan siendo más atacados que otros. Las víctimas incluyen universidades, pequeñas y grandes empresas, proveedores de servicios de Internet, comerciantes de criptomonedas, nodos de salida de Tor, proveedores de alojamiento compartido y proveedores de servidores dedicados, por nombrar algunos.

A finales de 2019, la infraestructura de un gran y popular registrador de dominios y proveedor de alojamiento web con sede en Estados Unidos se vio comprometida. En total, los atacantes comprometieron aproximadamente 2.500 servidores físicos y 60.000 virtuales. Una gran parte de estos servidores, si no todos, se comparten entre varios usuarios para alojar los sitios web de más de 1,5 millones de cuentas. En otro incidente, un total de 70.000 servidores de ese proveedor de alojamiento fueron comprometidos por Ebury en 2023. Kernel.org, que aloja el código fuente del núcleo de Linux, también fue víctima de Ebury.

“Ebury supone una seria amenaza y un reto para la comunidad de seguridad de Linux. No existe una solución sencilla que haga ineficaz a Ebury, pero se pueden aplicar un puñado de mitigaciones para minimizar su propagación e impacto. Una cosa de la que hay que darse cuenta es que no sólo les ocurre a las organizaciones o a las personas que menos se preocupan por la seguridad. Un montón de individuos muy conocedores de la tecnología y las grandes organizaciones se encuentran entre la lista de víctimas”, concluye Léveillé.

Para obtener más información técnica y un conjunto de herramientas e indicadores para ayudar a los administradores de sistemas a determinar si sus sistemas están comprometidos por Ebury, comprueba la investigación «Ebury is alive but unseen: 400k Linux servers compromised for cryptocurrency theft and financial gain».